في ماذا تستخدم Cisco ACS؟

ستستخدم معظم الشركات المتوسطة والكبيرة التي تستخدم أجهزة Cisco خوادم ACS وذلك حتى تتمكن من إدارة المستخدمين بشكل مركزي وتتحكم في ما هو مصرح لهؤلاء المستخدمين بفعله فمن خلال إعداد المستخدمين محليًا على خادم ACS ثم جعل العشرات أو المئات من أجهزة التوجيه والتبديل تعمل كعملاء لخادم ACS أي أنه يمكن استخدام خادم Cisco ACS كمركز تحقق وتحكم للمصادقة على المستخدمين فبهذه الطريقة يمكن إنشاء حساب مستخدم لمرة واحدة على خادم ACS وإعداد أجهزة التوجيه والتبديل لاستخدام خادم ACS لأي نوع من المستخدمين سواء كان مسؤول الشبكة يحاول الوصول إلى جهاز التوجيه لإجراء أي إعدادات أو مستخدم نهائي يحتاج فقط إلى الوصول من خلال جهاز التوجيه لبعض تطبيقات الشبكة أو خدمة مثل تصفح الويب.

إذا كانت جميع أجهزة الشبكة تستخدم خادم ACS فهذا بدوره سيجنبنا الاضطرار إلى إنشاء حساب المستخدم نفسه على كل قاعدة بيانات محلية من أجهزة التوجيه والتبديل. معظم الشركات التي تستخدم خوادم ACS لديها العديد من المستخدمين والحقيقة أنه يستغرق وقتًا طويلاً إنشاء حسابات لجميع المستخدمين بشكل يدوي على خادم ACS. ومن أفضل الميزات لخادم ACS في هذا الباب هو أنه لا يلزم إعداد وإنشاء حسابات لجميع المستخدمين محلياً على خادم ACS وإنما يمكن لخادم ACS الاستفادة من قاعدة بيانات خارجية موجودة بالفعل وتحتوي على أسماء المستخدمين وكلمات مرورهم مثل الـ Microsoft Active Directory حيث يوجد فيها فعلياً بيانات لجميع المستخدمين.

تسير سلسلة العمليات على النحو التالي: يتصل المستخدم بجهاز توجيه ويطالب جهاز التوجيه من المستخدم التحقق من هويته. كمثال افترض أن المسؤول يريد وصول سطر أوامر نظام التشغيل CLI الخاص بجهاز التوجيه هنا يقوم جهاز التوجيه والذي تم تكوينه لاستخدام خادم ACS بمطالبة المستخدم ب(User Name, Password) وبعد الحصول عليهما يرسل جهاز التوجيه هذه البيانات إلى خادم AAA وهو في هذه الحالة خادم ACS وينتظر الرد. في خادم ACS إذا تم إعداده لاستخدام قاعدة بيانات خارجية مثل Microsoft Active Directory فسيقوم خادم ACS بإجراء استعلام إلى Active Directory للتحقق مما إذا كانت البيانات المقدمة من المستخدم صحيحة ودقيقة. فإذا كان الأمر كذلك يمكن أن يفيد بذلك الـ Active Directory إلى خادم الـ ACS والذي بدوره أن يفيد بذلك إلى جهاز التوجيه ومن ثم يمكن لجهاز التوجيه منح الوصول للمستخدم. أما إذا لم يكن هناك Active Directory فسيقوم خادم ACS بالنظر إلى إعداداته المحلية الخاصة به للتحقق من اسم المستخدم وكلمة المرور بدلاً من تسليمها إلى Active Directory.

على أي منصة تعمل ACS؟

يحتوي ACS على مجموعة من الخيارات المختلفة والتي تشمل الإصدارات القديمة التي يمكن تثبيتها على خادم Windows موجود كما يمكن شراء جهاز مخصص من Cisco يتم تثبيته على أحد الرفوف في موقع العميل ويحتوي على برنامج ACS مثبت مسبقاً والخيار الأكثر شيوعًا هو تثبيت خادم ACS بشكل إفتراضي في بيئة VMware مثل خادم ESXi مع تشغيل ACS كجهاز افتراضي وبغض النظر عن الطريقة المختارة فإن الوظيفة الأساسية لوجود قاعدة بيانات مركزية للمستخدمين جنبًا إلى جنب مع قواعد التحكم حول ما يُسمح للمستخدمين القيام به هي الهدف الأساسي من ACS.

ما هو ISE؟

هو منتج يسمى محرك خدمات الهوية (ISE) وهو نظام أساسي لسياسة التحكم في الهوية والوصول ويمكنه التحقق من أن الكمبيوتر يلبي متطلبات سياسة الشركة المتعلقة بملفات تعريف الفيروسات ومستويات الخدمة وما إلى ذلك قبل إعطاء الصلاحيات للجهاز على الشبكة . يستفيد هذا النظام من العديد من ميزات AAA (المصادقة والصلاحيات والمحاسبة) ولكنه ليس بديلاً بنسبة 100% لـ ACS.

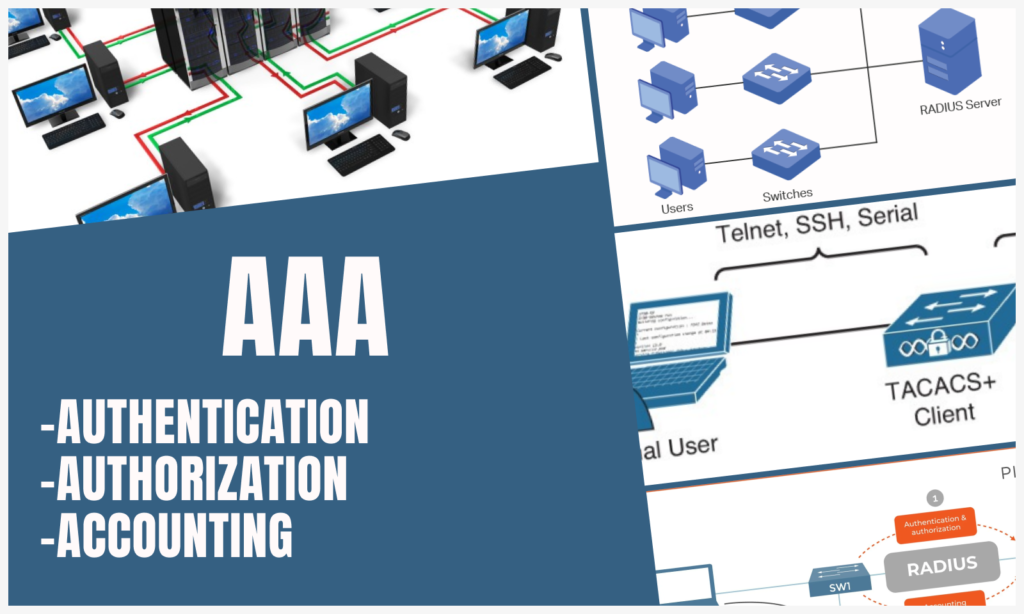

البروتوكولات المستخدمة بين ACS والموجه

يمكن استخدام بروتوكولين رئيسيين بين خادم ACS وعميله مثل جهاز التوجيه الذي يستخدم خادم ACS للتحقق من طلبات التحقق من الهوية هما : TACACS+ و RADIUS.

كانت هناك إصدارات سابقة من TACACS+ وكانت لها أسماء مختلفة قليلاً مثل XTACACS و TACACS. ونظرًا لأن الإصدار الوحيد المستخدم الآن هو TACACS+ فلم يعد هناك أي وجود للإصدارات السابقة. هذا البروتوكول مملوك لشركة Cisco مما يعني أنه من المحتمل أن يُنظر إلى استخدامه الأساسي على أنه بروتوكول مستخدم بين جهاز Cisco وخادم Cisco ACS. إذا قمت بإعداد جهاز التوجيه وخادم ACS لاستخدام TACACS+ فإن جميع حزم AAA التي يتم إرسالها بين جهاز التوجيه وخادم ACS تستخدم بروتوكول TACACS+ والذي يقوم بتشفير كل حزمة قبل إرسالها على الشبكة.

البروتوكول المتاح الآخر والذي يمكن استخدامه بين جهاز التوجيه وخادم ACS لغرض خدمات AAA هو RADIUS والذي يرمز إلى خدمة المصادقة عن بعد وهو معيار مفتوح مما يعني أنه مدعوم من ACS وكذلك تطبيقات البائعين الآخرين لـ AAA وخوادمهم مثل Microsoft. يقوم RADIUS بتشفير كلمات المرور فقط وليس كامل الحزمة المرسلة بين خادم ACS وجهاز الشبكة.

خيارات البروتوكول بين خادم ACS والعميل (جهاز التوجيه)

بشكل عام عند الرغبة بالمصادقة والتفويض للمسؤولين للوصول إلى سطر الأوامر فغالباً ما يتم إعداد TACACS+ على كل من خادم ACS وجهاز التوجيه للاتصال ببعضهم البعض. والدافع الأساسي لذلك هو أن TACACS+ قد حددت بوضوح تقنيات وإعدادات منفصلة لكل جانب من جوانب AAA. فعلى سبيل المثال إذا كنت تريد من جهاز التوجيه أن يقوم بفحص الصلاحية لكل أمر من الأوامر قبل السماح للمسؤول بتنفيذ هذا الأمر وإعطاء المسؤول مجموعة فرعية فقط أو جزء من الأوامر فإن TACACS+ ومزية الصلاحيات (Authorization) الخاص به يسمحان بالتحكم الدقيق للغاية في الاتصال بالأوامر التي سيسمح بها بينما لا يتمتع RADIUS بنفس مستوى التحكم الدقيق هذا والذي يسمى (command-by-command authorization).

إذا طبيعة ما تحتاج أن تقوم بالمصادقة وإعطاء الصلاحيات معاً للمستخدمين النهائيين الذين يريدون فقط أن تمر حزمهم عبر جهاز شبكة فقد يكون الخيار المستخدم RADIUS كطريقة اتصال مع خادم ACS على جهاز التوجيه كما يمكن إعداد جهاز التوجيه وخادم ACS لاستخدام كل من TACACS+ و RADIUS في وقت واحد بين خادم ACS وعميله جهاز التوجيه.

| TACACS+ | RADIUS |

الوظائف | يفصل وظائف AAA إلى عناصر منفصلة فالمصادقة منفصلة عن الصلاحيات وكلاهما منفصل عن المحاسبة. | يجمع بين العديد من وظائف المصادقة والصلاحيات معاً ولديه القدرة المحاسبية التفصيلية عندما يتم تكوين المحاسبة للاستخدام. |

المعيار | ملكية لـ Cisco | معيار مفتوح ، ومدعوم من قبل جميع البائعين تقريباً لـ AAA. |

بروتوكول النقل | TCP | UDP |

السرية | يتم تشفير جميع الحزم بين خادم ACS وجهاز التوجيه | يتم تشفير كلمة المرور فقط فيما يتعلق بالحزم المرسلة ذهابًا وإيابًا بين خادم ACS وجهاز التوجيه |

المحاسبة | يقدم الدعم المحاسبي | يقدم الدعم المحاسبي وعمومًا يوفر قدرة محاسبية أكثر تفصيلاً أو شمولاً من TACACS+ |