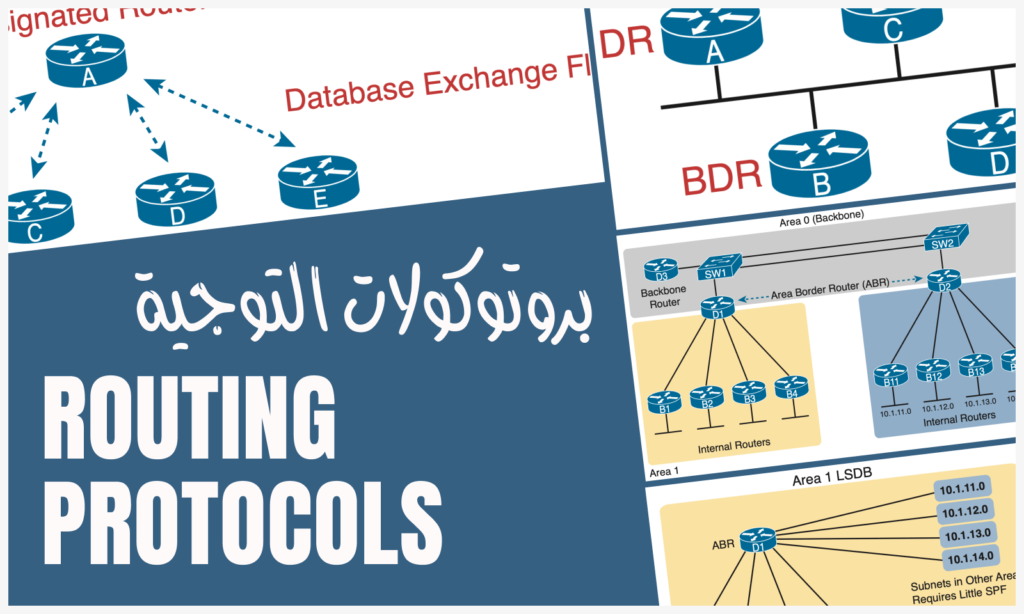

Routing Protocols

مقارنة ميزات بروتوكول التوجيه الديناميكي تضيف أجهزة التوجيه المسارات إلى جداول التوجيه الخاصة بها باستخدام ثلاث طرق: المسارات المتصلة (connected) والمسارات الثابتة (static) والمسارات التي تم التعرف عليها باستخدام بروتوكولات التوجيه الديناميكية. ومن المهم توضيح بعض المصطلحات ذات العلاقة لأن المصطلحات متشابهة جدًا: ■ بروتوكول التوجيه (Routing protocol): مجموعة من الرسائل والقواعد والخوارزميات المستخدمة من …