بقدر ما يجلب مفهوم (BYOD) Bring Your Own Device الراحة للموظفين الذين يستطيعون العمل من خلال أجهزتهم الخاصة إلا أنه يجلب أيضاً التحدي المستمر لمشرفي الشبكات والأمن والمهندسين والإدارة بسبب ضرورة توفير اتصال سلس للمستخدمين الذين يجلبون أجهزتهم المتصلة بالشبكة مع الحفاظ أيضاً على وضع أمان مناسب. يجب أن توفر المنظمة مستوى من الأمان يلبي سياسات أمان المؤسسة ويضمن عدم تعرض أجهزة الشبكة والأنظمة والبيانات للخطر من خلال انتشار الأجهزة المعرضة للخطر خصوصاً تلك الأجهزة التي جلبها الموظفون من “الخارج”.

لم يعد من المناسب تمكين مستخدمي المؤسسة من استخدام أجهزتهم الخاصة على شبكة الشركة وعن بُعد سواءً من منازلهم أو الفنادق أو المقاهي وما إلى ذلك من خلال استخدام الشبكات الافتراضية الخاصة المشفرة (VPN)

فيما يلي عدد من الأسباب التي تظهر الحاجة إلى حلول BYOD:

■ التنوع الواسع في الأجهزة المستخدمة: أصبح من الواضح وجود شركة مصنعة جديدة أو جهاز جديد أو إصدار جديد من جهاز موجود يتطلب الاتصال بالإنترنت. فقد كان الأمر بسيطاً عندما كان هناك أجهزة كمبيوتر ثابتة في مكان محدد وكل منها متصل مباشرة عبر كابل إيثرنت بشبكة الشركة أما اليوم فهناك أجهزة كمبيوتر محمولة وهواتف ذكية وأجهزة لوحية وكلها لا تتطلب فقط الاتصال بالشبكة ولكنها محمولة ويتم نقلها معنا في جميع أنحاء المكتب أو المنزل وكل ذلك أثناء الاتصال بالإنترنت.

■ عدم وضوح الخطوط الفاصلة بين العمل وعدمه: أصبحنا نسمع في كثير من المنظمات مصطلح “الدوام المرن” للدلالة على أوقات البدء والانتهاء ومع ذلك فنحن نعمل ونؤدي مهام أعمالنا أثناء تنقلنا إلى العمل ونعمل أثناء فترة الغداء ونعمل في تنقلاتنا إلى المنزل ونعمل في الليل وأثناء تواجدنا في المنزل حتى أن البعض منا يعمل أثناء الإجازة.

■ اتصل بي في أي وقت وفي أي مكان: يتوقع المستخدمون أن يكونوا قادرين على توصيل أجهزتهم متى وأينما كانوا. يتم تلبية هذه الاحتياجات من خلال النمو المستمر للشبكات اللاسلكية وشبكات الهاتف المحمول 4G/5G والشبكات اللاسلكية المتاحة للعامة في المقاهي والفنادق وما إلى ذلك.

إطار عمل هيكلة BYOD

هناك العديد من الطرق المختلفة لتنفيذ BYOD ويجب على كل مؤسسة أن تقرر مستوى المرونة التي تريد تمكين موظفيها منها وذلك من حيث نوع الأجهزة التي يمكنهم توصيلها ومقدار الوصول الذي يمنحون إياه. ومع ذلك فإن المحصلة النهائية هي أنه يجب تعزيز سياسة أمان المؤسسة للتحكم في مستوى الوصول لأجهزة BYOD وبالتالي يجب استخدام تقنيات معينة لضمان إدارة سياسة الأمان وإنفاذها.

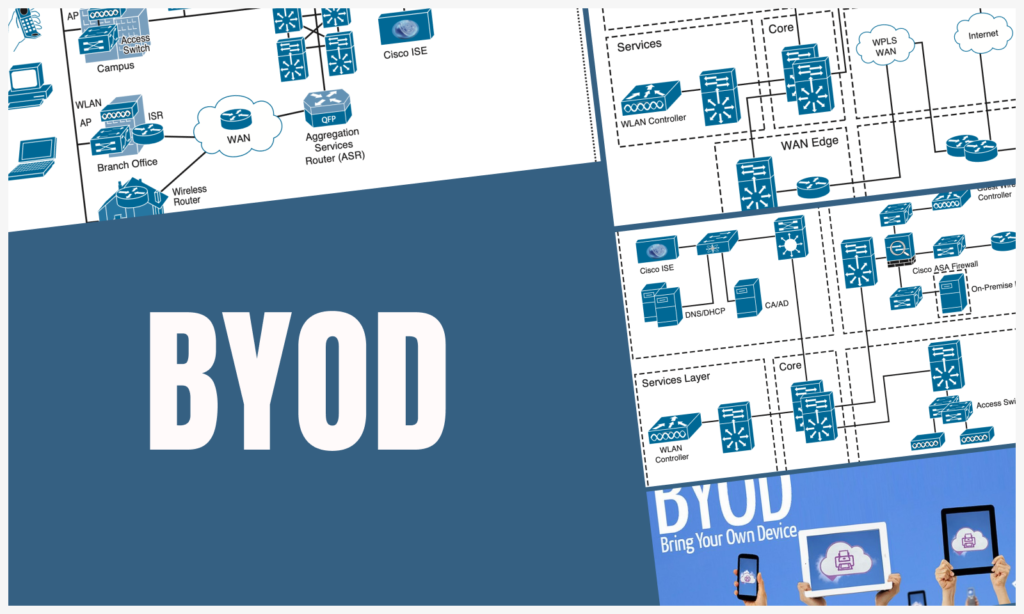

تستفيد بنية Cisco BYOD من بنية شبكة Cisco Borderless Network والتي تستند إلى افتراض أن أفضل الممارسات الشائعة (BCP) يتم اتباعها في تصميمات شبكات (campus) وشبكات (SOHO).

يوضح الشكل أدناه مثال متقدم المستوى لبنية Cisco BYOD. وسيتم توضيح كل مكون من مكونات Cisco BYOD بالتفصيل.

مكونات BYOD

يتكون Cisco BYOD من المكونات الواضحة في الشكل السابق وللحصول على فكرة حول المكان الذي يتلاءم فيه كل مكون مع البنية لاحظ:

■ أجهزة BYOD: هذه هي نقاط النهاية المملوكة للشركة والمملوكة للأشخاص والتي تتطلب الوصول إلى شبكة الشركة بغض النظر عن موقعها الفعلي فيمكن أن يكون هذا الموقع داخل حرم الشركة أو المكتب الفرعي أو المكتب الرئيسي أو من مكان عام مثل المقهى أو الفندق وتشمل أجهزة BYOD أجهزة الكمبيوتر المحمولة والهواتف الذكية والأجهزة اللوحية وأجهزة القراءة الإلكترونية وأجهزة الكمبيوتر المحمولة.

■ نقاط الوصول اللاسلكية (AP): توفر نقاط الوصول اللاسلكية من Cisco إمكانية الاتصال بالشبكة اللاسلكية بشبكة الشركة لكل من الأجهزة المملوكة للشركة والمملوكة للأشخاص ويمكن أن توجد نقاط الوصول هذه في حرم الشركة أو بيئة المكاتب الفرعية أو في المكاتب المنزلية للموظفين.

■ وحدات التحكم في الشبكة المحلية اللاسلكية (WLAN): تعمل وحدات تحكم شبكات سيسكو اللاسلكية (WLC) Cisco WLAN controllers كنقطة مركزية لإعداد Cisco WLAN وإدارته ومراقبته ويتم استخدام WLC لتنفيذ وفرض متطلبات الأمان الخاصة بحل BYOD التي تعود إلى سياسات أمان المؤسسة ويعمل WLC مع محرك خدمات الهوية من Cisco وذلك لفرض سياسات التحقق من الهوية وإعطاء الصلاحيات على كل من أجهزة المستخدمين للـ BYOD والتي تتطلب الاتصال بشبكة الشركة سواء بشكل مباشر أو عن بُعد.

■ محرك خدمات الهوية (ISE): يعد محرك ISE من Cisco جزءاً مهماً من Cisco BYOD فهو يمثل حجر الزاوية لمتطلبات التحقق من الهوية وإعطاء الصلاحيات والمحاسبة (AAA) والتي تحكمها سياسات الأمان التي تضعها المنظمة.

■ عميل التنقل الآمن Cisco AnyConnect: يوفر عميل Cisco AnyConnect اتصالاً للمستخدمين الذين يحتاجون إلى الوصول إلى شبكة الشركة فبالنسبة للمستخدمين داخل حرم الشركة والفروع والمكاتب المنزلية فيستفيد AnyConnect Client من 802.1X لتوفير وصول آمن إلى شبكة الشركة وأما بالنسبة للمستخدمين الذين يستخدمون الإنترنت العام للوصول من خلال المقاهي والفنادق وما إلى ذلك فيوفر عميل AnyConnect اتصال VPN آمن بما في ذلك فحص حالة الجهاز المستخدم في BYOD.

■ موجهات الخدمات المتكاملة (ISR): تستخدم ISR من Cisco في Cisco BYOD لتوفير الوصول إلى الـ WAN والإنترنت للمكاتب الفرعية والوصول إلى الإنترنت لبيئات المكاتب المنزلية. إضافةً إلى أنه يوفر كلاً من الاتصال السلكي و WLAN في بيئات المكاتب الفرعية فهو مفيد في توفير اتصال VPN للأجهزة المحمولة التي تعد جزءًا من BYOD.

■ موجهات خدمات التجميع (ASR): توفر موجهات خدمات التجميع (ASR) من Cisco إمكانية الوصول إلى WAN والإنترنت في حرم الشركة وتعمل كنقاط تجميع لجميع شبكات المكاتب الفرعية والمكاتب المنزلية التي تتصل مرة أخرى بحرم الشركة للحصول على Cisco BYOD.

■ Cloud Web Security (CWS): يوفرCisco Cloud Web Security أماناً لجميع نقاط النهاية لـ BYOD أثناء وصولهم إلى مواقع الإنترنت باستخدام نقاط الاتصال اللاسلكية العامة وشبكات الهاتف المحمول 3G و 4G و 4G-LTE

■ جهاز الأمان (ASA): يوفر Cisco ASA جميع وظائف الأمان القياسية لـ BYOD على حافة الإنترنت فهي بالإضافة إلى قيامها بوظائف جدار الحماية التقليدية ونظام منع التطفل (IPS) تعمل ASA كنقطة تعريف VPN للأجهزة المحمولة التي تتصل عبر الإنترنت من المكاتب المنزلية والمكاتب الفرعية والشبكات اللاسلكية العامة و 3G و 4G و 4G-LTE.

■ RSA SecurID: يوفر خادم RSA SecurID إنشاء وتسجيل كلمة مرور لمرة واحدة (OTP) للمستخدمين الذين يصلون إلى أجهزة الشبكة والتطبيقات الأخرى التي تتطلب مصادقة OTP.

■ Active Directory: يفرض خادم Active Directory (AD) التحكم في الوصول إلى الشبكة والخوادم والتطبيقات. فهو يقيد وصول المستخدمين ببيانات تحقق صارمة من الهوية.

■ Certificate authority: يوفر خادم شهادة المرجع (CA) إعداد أجهزة المستخدمين التي المسموح لها والتي يجب أن تحقق متطلبات التحقق من الهوية للدخول إلى شبكة الشركة فهو يضمن أن الأجهزة التي تحمل شهادات الشركة فقط هي التي يمكنها الوصول إلى شبكة الشركة.

إدارة الأجهزة المحمولة (MDM) Mobile Device Management

تتمثل وظيفة إدارة الأجهزة المحمولة (MDM) في نشر وإدارة ومراقبة الأجهزة المحمولة التي تشكل Cisco BYOD وهي لا تتكون من الهواتف المحمولة والهواتف الذكية والأجهزة اللوحية فحسب بل تشمل أيضاً أجهزة الكمبيوتر المحمولة وأي أجهزة مستخدم أخرى تتصل بشبكة الشركة ويمكن نقلها فعليًا من المكتب إلى المنزل والفنادق وغيرها من المواقع التي توفر خدمات الاتصال بالإنترنت عن طريق شبكة عامة. وتشمل الوظائف المحددة التي توفرها MDM ما يلي:

■ فرض قفل PIN والتي تعني قفل الجهاز بعد الوصول إلى حد معين من محاولات تسجيل الدخول الفاشلة.

■ فرض كلمات مرور قوية لجميع أجهزة BYOD ويمكن أيضًا فرض سياسات كلمات المرور القوية بواسطة MDM مما يقلل من احتمالية هجمات الالكترونية.

■ الكشف عن محاولات “كسر الحماية” لأجهزة BYOD وتحديدًا الهواتف الذكية ثم محاولة استخدام هذه الأجهزة المخترقة على شبكة الشركة. فيمكن استخدام MDM لاكتشاف هذه الأنواع من الممارسات وتقييد وصول الجهاز على الفور إلى الشبكة أو أصول الشركة الأخرى.

■ إنفاذ متطلبات تشفير البيانات على أساس السياسات الأمنية للمؤسسة والمتطلبات التنظيمية فيمكن أن تضمن MDM أن الأجهزة التي تدعم تشفير البيانات وتمكينها فقط هي التي يمكنها الوصول إلى الشبكة ومحتوى الشركة.

■ توفير القدرة على مسح جهاز BYOD مسروق أو مفقود عن بعد بحيث يتم إزالة جميع البيانات تمامًا.

■ إدارة وتنفيذ منع فقدان البيانات لأجهزة BYOD. فهو يمنع المستخدمين المصرح لهم من القيام بأشياء سيئة أو ضارة باستخدام البيانات الهامة.

خيارات عمل MDM

هناك خياران متاحان بشكل عام لنشر MDM كما هو موضح في الأقسام التالية.

نشر MDM المحلي

في النشر المحلي يتم تثبيت برنامج MDM على الخوادم الموجودة داخل مركز بيانات الشركة ويتم دعمها وصيانتها بشكل كامل من قبل موظفي الشبكة في الشركة. وتشمل مزايا وجود MDM داخل الشركة تحكماً أكبر في إدارة BYOD ودرجة أعلى من الأمان لا سيما فيما يتعلق بالملكية الفكرية.

يتكون مخطط MDM المحلي الموضح في الشكل أدناه من المكونات التالية:

■ مركز البيانات(Data center): بالإضافة إلى المبدلات الأساسية (core) ومبدلات طبقة التوزيع (distribution) يتألف مركز البيانات من Cisco ISE لفرض تقييم الموقف والتحكم في الوصول بالإضافة إلى خوادم DNS/DHCP لتوفير الخدمات لاتصال الشبكة وخادم CA لتمكين إعداد أجهزة المستخدمين التي تفي بمتطلبات الشهادة للوصول إلى شبكة الشركة وخادم AD الذي يقيد وصول المستخدمين ويشترط أن يكون لديهم بيانات تحقق صالحة من الهوية.

■ حافة الإنترنت(Internet edge): بالإضافة إلى توفير الاتصال بشبكة الإنترنت العامة توفر جدار حماية ASA لفرض ضوابط الأمان على جميع حركات المرور الخارجة إلى الإنترنت والقادمة منها. يوجد أيضاً في طبقة حافة الإنترنت الـ WLC وهو مخصص لنقاط الوصول في الشبكة والتي تمكن المستخدمين الضيوف من الاتصال بها. آخر مكون رئيسي في حافة الانترنت هو MDM المحلي والذي يوفر جميع السياسات وملفات التعريف والشهادات الرقمية والتطبيقات والبيانات والإعدادات لجميع أجهزة BYOD التي تتطلب الاتصال بشبكة الشركة.

■ الخدمات (Services): في الشكل السابق تحتوي هذه الوحدة على الـ WLC لجميع نقاط الوصول التي يتصل بها مستخدمو الشركة ومع ذلك يمكن أن يكون هناك خدمات أخرى ذات علاقة بالشبكة مثل بروتوكول وقت الشبكة NTP ضمن وحدة الخدمات.

■ الأساسي (Core): لا توجد وظائف أخرى تخدمها الوحدة الأساسية لـ BYOD فهو يعمل كنقطة توزيع وتوجيه رئيسية لجميع حركة مرور الشبكة التي تعبر بيئة شبكة الشركة.

■ حرم المنظمة (Campus building): يعمل مبدل طبقة التوزيع كنقطة الدخول و الخروج الرئيسية لجميع حركات المرور للشبكة والتي تدخل وتخرج من بيئة حرم المنظمة. فجميع المستخدمين الذين يحتاجون إلى اتصال بالشبكة داخل مبنى حرم المنظمة يصلون للمبدل إما من خلال التوصيلات السلكية أو عبر WLAN إلى من خلال نقاط الوصول الخاصة بالشركة.

نشر MDM استناداً إلى الخدمات السحابية

هنا تتم استضافة برنامج MDM بواسطة موفر خدمة مُدار يكون مسؤولاً بمفرده عن نشر وإدارة وصيانة الـ BYOD. تتضمن فوائد وجود MDM قائم على السحابة حلاً أكثر بساطة من منظور العميل لأن العميل لم يعد مسؤولاً عن إعداد برنامج MDM وتشغيله وصيانته. إلا أن هناك بعض المخاوف المحتملة بشأن الأمان العام.

يتكون الرسم التخطيطي لـ MDM المستند إلى الخدمات السحابية والموضح في الشكل التالي من المكونات التالية:

■ مركز البيانات (Data center): بالإضافة إلى مبدلات الطبقة الأساسية (core) والتوزيع (distribution) يتألف مركز البيانات من Cisco ISE لفرض تقييم الموقف والتحكم في الوصول بالإضافة إلى خوادم DNS/DHCP لتوفير خدمات الاتصال بالشبكة وخادم CA لتمكين إعداد أجهزة المستخدمين التي تفي بمتطلبات الشهادة للوصول إلى شبكة الشركة وخادم AD الذي يقيد وصول المستخدمين ويشترط أن يكون لديهم بيانات تحقق صالحة من الهوية.

■ حافة الإنترنت (Internet edge): تشتمل حافة الإنترنت بالإضافة إلى توفير الاتصال بشبكة الإنترنت العامة على جدار حماية ASA لفرض ضوابط الأمان على جميع حركات المرور الخارجة إلى الإنترنت والقادمة منها. يوجد أيضاً في طبقة حافة الإنترنت الـ WLC وهو مخصص لنقاط الوصول في الشبكة والتي تمكن المستخدمين الضيوف من الاتصال بها.

■ WAN: وحدة WAN والتي لم تكن ضمن حل MDM المحلي تخدم ثلاث وظائف أساسية:

(1 توفر اتصال MPLS VPN للمكتب الفرعي إلى شبكة الشركة

(2 الوصول إلى الإنترنت للمكتب الفرعي

(3 الوصول إلى وظيفة MDM المستندة إلى الخدمات السحابية

وكما هو الحال مع الحل المحلي توفر MDM المستندة إلى الخدمات السحابية جميع السياسات والملفات الشخصية والشهادات الرقمية والتطبيقات والبيانات وإعدادات التكوين لجميع أجهزة BYOD التي تتطلب الاتصال بشبكة الشركة.

■ حافة WAN (WAN edge): الوظيفة الأساسية لحافة WAN هي العمل كنقطة دخول وخروج لحركة مرور MPLS WAN التي تدخل وتخرج من بيئة المكاتب الفرعية.

■ الخدمات (Services): في الشكل السابق تحتوي هذه الوحدة على الـ WLC لجميع نقاط الوصول التي يتصل بها مستخدمو الشركة ومع ذلك يمكن أن يكون هناك خدمات أخرى ذات علاقة بالشبكة مثل بروتوكول وقت الشبكة NTP ضمن وحدة الخدمات.

■ الأساسي (Core): لا توجد وظائف أخرى تخدمها الوحدة الأساسية لـ BYOD فهو يعمل كنقطة توزيع وتوجيه رئيسية لجميع حركة مرور الشبكة التي تعبر بيئة شبكة الشركة.

■ المكتب الفرعي (Branch office): في الشكل السابق هناك زوج من أجهزة التوجيه الرئيسية لجميع حركة مرور الشبكة التي تدخل وتخرج من بيئة المكتب الفرعي. ويقوم جميع المستخدمين الذين يحتاجون إلى اتصال بالشبكة داخل المكتب الفرعي بالتواصل معها إما من خلال اتصالات سلكية بمبدلات الوصول أو عبر WLAN إلى نقاط الوصول الخاصة بالشركة.

جزاك الله خيراً

واياك .. وفقك الله

مقال مفيد ،

حياك الله مهندس شريف