مفهوم BYOD يجلب معه تحدياً دائماً لمسؤولي الشبكات والأمن سواء المهندسين أو الإدارة وهذا التحدي هو توفير اتصال سلس للمستخدمين الذين يحضرون معهم أجهزتهم الخاصة المتصلة بالشبكة مع الأخذ في الاعتبار الحفاظ على الموقف الأمني المناسب. يجب على المؤسسة توفير مستوى من الأمان يتوافق مع سياسات الأمان الخاصة بالمؤسسة ويضمن عدم تعرض أجهزة الشبكة، والأنظمة، والبيانات للخطر من خلال تزايد عدد الأجهزة بدءًا من الأجهزة التي يحضرها الموظفون معهم.

لم يعد تمكين موظفي المؤسسة من استخدام أجهزتهم الخاصة على الشبكة وعن بُعد سواء من المنازل أو الفنادق أو المقاهي وما إلى ذلك من خلال شبكات خاصة افتراضية مشفرة (VPN) أمرًا مقبولاً وجيداً فقط بل أصبح حاجة ومتطلب أساسي من منظور الأعمال اليومية فهناك حاجة إلى استخدام أجهزتهم الخاصة للاتصال من وإلى أي موقع متصل بالشبكة في العالم.

فيما يلي عدد من الأسباب التجارية التي تؤكد الحاجة إلى BYOD:

· التنوع الكبير في أجهزة المستهلكين: بشكل متزايد يبرز لنا كل يوم شركة مصنعة جديدة وجهاز جديد أو نسخة جديدة من جهاز موجود تتطلب التحديث للاتصال بالإنترنت. فقد كان الأمر بسيطاً عندما كان لدينا أجهزة الحاسب الثابتة على مكاتبنا في العمل وكل منها متصل مباشرةً عبر كيبل إيثرنت بالشبكة. الآن لدينا أجهزة الحاسب المحمولة (laptop) الهواتف الذكية (smartphone) والأجهزة اللوحية (tablet) كلها لا تتطلب الاتصال المباشر بالكيبل فحسب بل يتم حملها أيضاً في جميع أنحاء المكتب ومن وإلى المنزل مع الحفاظ على الاتصال بالإنترنت بطريقة ما.

· تلاشي الحدود بين العمل والاجازة: كان هناك أوقات صارمة للبدء والانتهاء ليوم العمل التقليدي الذي يمتد في الغالب لـ ٨ ساعات. ومن الواضح أن هذه الأوقات تغيرت وليس فقط أوقات البدء والانتهاء التي قد تغيرت بل أصبحنا لا نملك حتى يوم عمل ‘محدد’ فنحن نعمل أثناء التنقل إلى العمل ونعمل أثناء الغداء ونعمل في طريق العودة إلى المنزل ونعمل ليلاً ونعمل أثناء مشاهدة أبنائنا يلعبون في عطلات نهاية الأسبوع وبعضنا يعمل حتى أثناء الإجازات.

· الحاجة للاتصال في أي وقت وفي أي مكان: يتطلع المستخدم بصفة عامة أن يكون قادر على توصيل أجهزته متى وأينما كان بغض النظر المكان والزمان الذي يتواجد فيه وبالامكان تلبية هذه الاحتياجات من خلال النمو المستمر لشبكات اللاسلكي وشبكات الجوال 3G/4G وشبكات الـ WiFi العامة والمتاحة في المقاهي والفنادق وما إلى ذلك.

إطار عمل بنية BYOD

هناك العديد من الطرق المختلفة لتنفيذ BYOD ويجب على كل مؤسسة أن تقرر مستوى الانفتاح والمرونة الذي ترغب في تمكينه لموظفيها وذلك من حيث نوع الأجهزة التي يمكنهم توصيلها ومقدار الوصول الذي سيُمنح لكل من هذه الأجهزة. والفيصل هو أن سياسة أمان المؤسسة يجب أن تُستخدم للحكم على مستوى الوصول لأجهزة BYOD ثم سيتم استخدام تقنيات معينة ومتعددة لضمان إدارة وتطبيق سياسة الأمان.

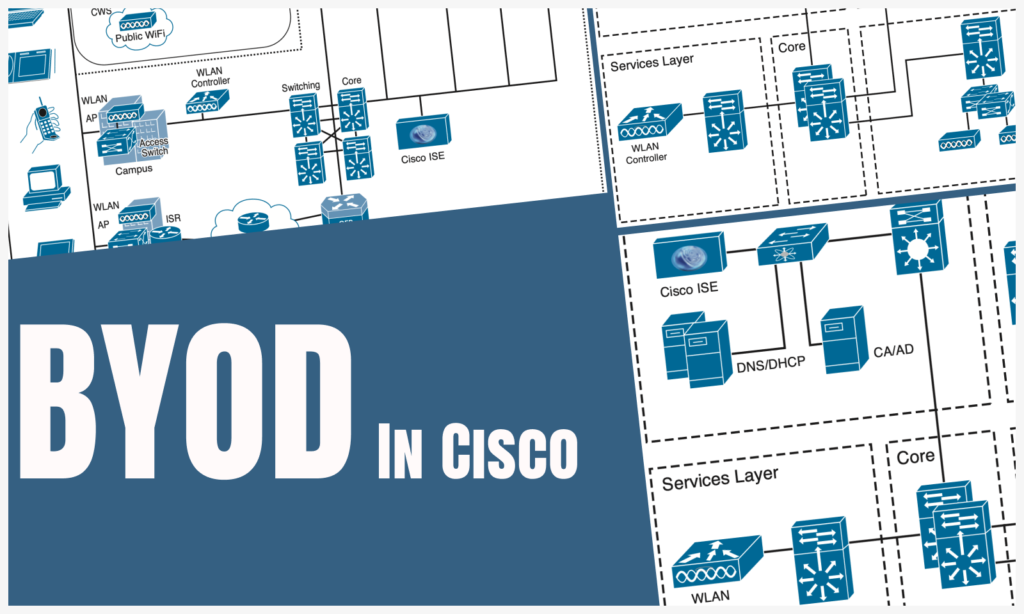

حلولCisco لتنفيذ BYOD ترتكز على فكرة الشبكة الخالية من الحدود ويُظهر الشكل أدناه نظرة عامة على مستوى عالٍ من حلول Cisco BYOD.

مكونات حلول Cisco BYOD

تتكون حلول Cisco BYOD من المكونات التالية بشكل عام:

· أجهزة BYOD: هذه هي النقاط النهائية المملوكة للشركة أو المملوكة للأشخاص والمراد تمكينها من الوصول إلى شبكة المؤسسة بغض النظر عن موقعها المادي والذي يمكن أن يكون داخل حرم المؤسسة أو في المكتب الفرعي أو في المنزل أو من موقع عام مثل مقهى أو فندق. تشمل أجهزة BYOD أجهزة الحاسب المحمولة (laptop) الهواتف الذكية (smartphone) والأجهزة اللوحية (tablet) قارئات الكتب الإلكترونية (e-reader) والمفكرات (notebook).

· نقاط الوصول اللاسلكية (AP): توفر نقاط الوصول اللاسلكية من Cisco اتصالاً بشبكة المؤسسة لأجهزة BYOD المملوكة للشركة والمملوكة للأشخاص. يمكن أن تكون هذه النقاط موجودة في حرم المؤسسة أو في بيئة المكاتب الفرعية، أو في منازل الموظفين أنفسهم.

· Wireless LAN controllers (WLC): تعمل متحكمات شبكات WLAN من Cisco كنقطة مركزية للإعداد والإدارة والمراقبة ويتم استخدام WLCs لتنفيذ وفرض متطلبات الأمان مع BYOD والتي تعود إلى سياسات الأمان الخاصة بالمؤسسة. تعمل WLC مع Cisco Identity Services Engine (ISE) لفرض سياسات التوثيق (Authentication) والتصريح (Authorization) على كل نقاط BYOD النهائية التي تتطلب الاتصال بشبكة المؤسسة سواء مباشرة أو عن بُعد.

· Identity Services Engine (ISE): يعتبر Cisco ISE جزءاً حيوياً في Cisco BYOD. فهو يمثل الحجر الأساسي لمتطلبات التوثيق (Authentication) التصريح (Authorization) والمحاسبة (Accounting) والتي يرمز لها بـ (AAA) لوصول أجهزة المستخدمين والتي تخضع لسياسات الأمان التي تضعها المؤسسة.

· Cisco AnyConnect Secure Mobility Client: يوفر عميل Cisco AnyConnect الاتصال للمستخدمين الذين يحتاجون إلى الوصول إلى شبكة المؤسسة. بالنسبة للمستخدمين داخل حرم المؤسسة أو الفروع أو المنازل يستفيد عميل AnyConnect من 802.1X لتوفير وصول آمن إلى شبكة المؤسسة. أما بالنسبة للمستخدمين الذين يرغبون بالوصل العام عن طريق الإنترنت (مقاهي، فنادق، وما إلى ذلك) فيوفر عميل AnyConnect لهم اتصال VPN آمن بما في ذلك التحقق من الوضع لجهاز BYOD الخاص بالمستخدم.

· Integrated Services Routers (ISR): سيتم استخدام موجهات Cisco ISR في Cisco BYOD لتوفير الوصول إلى شبكات WAN والإنترنت للمكاتب الفرعية ولتوفير الوصول إلى الإنترنت لبيئات المكاتب المنزلية. كما أنها ستوفر اتصالًا سلكياً ولاسلكياً في بيئات المكاتب الفرعية. وأخيرًا، يمكنها توفير اتصال VPN للأجهزة المتنقلة التي تعتبر جزءًا من BYOD.

· Aggregation Services Routers (ASR): توفر موجهات Cisco ASR الوصول إلى شبكات WAN والإنترنت في حرم المؤسسة وتعمل كنقاط تجميع لجميع شبكات المكاتب الفرعية والمنزلية التي تتصل مرة أخرى بحرم المؤسسة كخدمة من خدمات Cisco BYOD.

· Cloud Web Security (CWS): الذي كان يُعرف سابقاً بـ ScanSafe، يوفر Cisco CWS أماناً لجميع أجهزة المستخدمين في BYOD أثناء الوصول إلى مواقع الإنترنت باستخدام نقاط الاتصال اللاسلكية المتاحة للعامة وكذلك من خلال شبكات الجوال 3G, 4G, 4G LTE

· Adaptive Security Appliance (ASA): يوفر Cisco ASA جميع وظائف الأمان القياسية لـ BYOD عند حافة الإنترنت. بالإضافة إلى خدمات جدار الحماية التقليدية ونظام منع التسلل (IPS) ويعمل أيضاً كنقطة نهاية للـ VPN وذلك للأجهزة المتصلة عبر الإنترنت من المكاتب المنزلية أو المكاتب الفرعية أو شبكات اللاسلكي العامة أو شبكات الجوال 3G, 4G, 4G LTE.

· RSA SecurID: يوفر خادم RSA SecurID إنشاء كلمات مرور المرة الواحدة (OTP) وتسجيل الدخول للمستخدمين الذين يحتاجون الاتصال بأجهزة الشبكة والتطبيقات الأخرى التي تتطلب مصادقة OTP.

· Active Directory: يفرض خادم (AD) السيطرة على الوصول إلى الشبكة وإلى الخوادم وإلى التطبيقات فهو يقيد الوصول للمستخدمين الذين لديهم بيانات اعتماد مصادقة صحيحة.

· Certificate authority: توفر (CA) عملية تسجيل الدخول لأجهزة المستخدمين والتي تلبي المتطلبات اللازمة للوصول إلى شبكة المؤسسة بحيث تضمن (CA) أن الأجهزة التي تحمل شهادات المؤسسة فقط هي التي يمكنها الوصول إلى شبكة المؤسسة.

إدارة الأجهزة المحمولة

تتمثل وظيفة إدارة الأجهزة المحمولة (MDM) Mobile Device Management، في تمكين وإدارة ومراقبة الأجهزة المحمولة التي تشكل جزءًا من خدمات Cisco BYOD. وهذه الأجهزة ليست فقط الهواتف الذكية (smartphone) والأجهزة اللوحية (tablet) ولكن أيضاً من المفكرات الإلكترونية (notebook) وأجهزة الحاسب الآلي المحمولة (laptop) وأي أجهزة مستخدمين أخرى تتصل بشبكة المؤسسة والتي يمكن نقلها من المكتب إلى المنزل أو الفندق أو أي مواقع بعيدة أخرى توفر اتصالاً بالإنترنت العام. وتشمل الخدمات الخاصة التي يوفرها MDM ما يلي:

· إغلاق الـ PIN (أي قفل الجهاز بعد الوصول إلى عدد محدد من محاولات تسجيل الدخول الفاشلة).

· فرض سياسات كلمات المرور القوية لجميع أجهزة BYOD.

· اكتشاف محاولات “كسر الحماية” لأجهزة BYOD، وبالأخص في الهواتف الذكية ومن ثم محاولة استخدام هذه الأجهزة المخترقة على شبكة المؤسسة. يمكن استخدام MDM لاكتشاف هذه الأنواع من التصرفات ومنع وصول الجهاز إلى الشبكة على الفور.

· تطبيق متطلبات تشفير البيانات بناءً على سياسات أمان المؤسسة والمتطلبات التنظيمية. يمكن لـ MDM التأكد من أن الأجهزة التي تدعم تشفير البيانات وتمكينه فقط هي التي يمكنها الوصول إلى الشبكة والمحتوى.

· القدرة على مسح البيانات عن بُعد من جهاز BYOD المسروق أو المفقود بحيث يتم إزالة جميع البيانات تمامًا.

· القدرة على الوقاية من فقدان البيانات (DLP) data loss preventionلأجهزة BYOD. بحيث يمنع المستخدمين المخولين من القيام بأفعال غير مدروسة أو سيئة مع البيانات الحرجة.

خيارات MDM

ضمن حلول BYOD عادة ما يكون هناك خياران متاحان لـ MDM، هما :

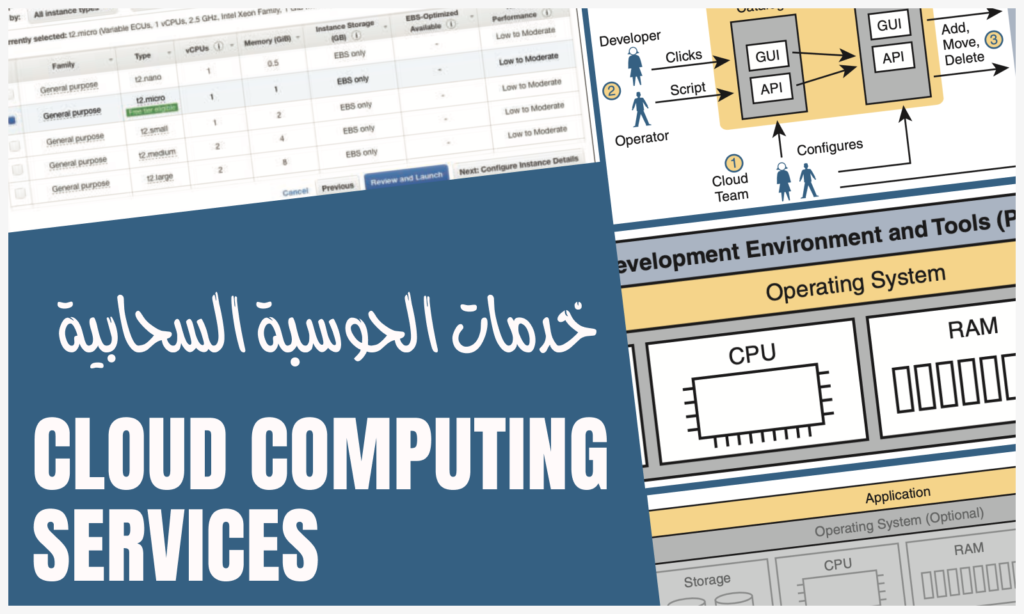

On-Premise MDM

يتم فيها تثبيت برمجيات تطبيق MDM على خوادم تقع داخل مركز بيانات المؤسسة ويتم دعمها وصيانتها بالكامل من قبل فريق شبكات الشركة. من فوائد هذا الخيار السيطرة الأكبر على إدارة الـ BYOD ودرجة أمان أعلى وتمثل أيضاً وسيلة أسهل لتلبية بعض المتطلبات التنظيمية الداخلية.

يتكون مخطط هذا الخيار وكما هو موضح بالشكل أدناه من البنية التالية:

· مركز البيانات (Data center): بالإضافة إلى مبدلات (Switches) طبقة الـ (core) وطبقة الـ (distribution)، يتكون مركز البيانات من Cisco ISE وذلك لفرض تقييم الوضع والتحكم في الوصول بالإضافة إلى خوادم DNS/DHCP لتوفير خدماتهما للاتصال بالشبكة، خادم CA لتمكين التسجيل لأجهزة المستخدمين والتي تلبي متطلبات الشهادة للوصول إلى شبكة المؤسسة وكذلك خادم AD الذي يقيد الوصول إلى المستخدمين الذين لديهم بيانات مصادقة صالحة فقط.

· حافة الإنترنت (Internet edge): تتضمن حافة الإنترنت بالإضافة إلى توفير الاتصال بالإنترنت العام جدار حماية ASA لتطبيق إجراءات الأمان لجميع البيانات القادمة من أو المتجهة إلى الإنترنت. كما يوجد بها الـ WLC والذي يخصص لأي من نقاط الوصول (APs) في الشبكة التي يمكن للمستخدمين الضيوف الاتصال بها والمكون الرئيسي الأخير هنا هو MDM والذي يوفر جميع السياسات والملفات الشخصية والشهادات الرقمية والتطبيقات والبيانات والإعدادات لجميع أجهزة BYOD التي تتطلب الاتصال بشبكة المؤسسة.

· الخدمات (Services): في الشكل أعلاه يوجد هنا الـ WLC لجميع نقاط الوصول (APs) التي يتصل بها موظفو المؤسسة كما أنها توفر أي خدمات أخرى مرتكزة على الشبكة ومطلوبة لشبكة المؤسسة مثل بروتوكول وقت الشبكة NTP

· النواة (Core): لا يوجد هنا أي وظائف أخرى للـ BYOD فهي تعمل كنقطة التوزيع والتوجيه الرئيسية لحركة بيانات الشبكة والتي تتنقل في بيئة شبكة المؤسسة.

· مبنى حرم المؤسسة (Campus building): يوفر مبدل (switch) طبقة (distribution) نقطة الدخول والخروج الرئيسية لجميع حركة بيانات الشبكة والتي تدخل وتخرج من بيئة حرم المؤسسة. يتم ذلك من قبل جميع المستخدمين الذين يحتاجون إلى الاتصال بالشبكة داخل مبنى حرم المؤسسة إما من خلال اتصالات سلكية بمبدلات الوصول (access switches) أو عبر الوصول اللاسلكي إلى نقاط الوصول المؤسسة.

Cloud-Based MDM

فيها يتم استضافة برمجيات تطبيق MDM من قبل مزود خدمة يديرها هو ويكون مسؤولاً بمفرده عن تشغيل وإدارة وصيانة الـ BYOD. تشمل فوائد هذا الخيار حلًا أبسط بكثير من وجهة نظر العميل والذي يمثل المؤسسة لأنها لم تعد مسؤولة عن تشغيل وصيانة برمجيات MDM. إلا أن التخلي عن هذا التحكم يجلب معه بعض المخاوف المحتملة بشأن الأمان العام. كما يجلب معه أيضاً مزية القابلية للتوسع والمرونة وسرعة تشغيل أكبر مقارنة بالخيار الأول.

يتكون مخطط هذا الخيار كما في الشكل أدناه من المكونات التالية:

· مركز البيانات (Data center): بالإضافة إلى مبدلات (Switches) طبقة الـ (core) وطبقة الـ (distribution)، يتكون مركز البيانات من Cisco ISE وذلك لفرض تقييم الوضع والتحكم في الوصول بالإضافة إلى خوادم DNS/DHCP لتوفير خدماتهما للاتصال بالشبكة، خادم CA لتمكين التسجيل لأجهزة المستخدمين والتي تلبي متطلبات الشهادة للوصول إلى شبكة المؤسسة وكذلك خادم AD الذي يقيد الوصول إلى المستخدمين الذين لديهم بيانات مصادقة صالحة فقط.

· حافة الإنترنت (Internet edge): تتضمن حافة الإنترنت بالإضافة إلى توفير الاتصال بالإنترنت العام جدار حماية ASA لتطبيق إجراءات الأمان لجميع البيانات القادمة من أو المتجهة إلى الإنترنت. كما يوجد بها الـ WLC والذي يخصص لأي من نقاط الوصول (APs) في الشبكة التي يمكن للمستخدمين الضيوف الاتصال بها.

· WAN: والتي لم تكن موجودة ضمن بنية الخيار الأول تقوم بثلاث وظائف رئيسية : (1توفر اتصال VPN عبر MPLS بين المكتب الفرعي وشبكة المؤسسة (2 توفر الوصول إلى الإنترنت للمكتب الفرعي (3 توفر الوصول إلى وظائف MDM القائمة على السحابة فهي توفر جميع السياسات والملفات الشخصية والشهادات الرقمية والتطبيقات والبيانات والإعدادات لجميع أجهزة BYOD التي تتطلب الاتصال بشبكة المؤسسة.

· حافة WAN: الوظيفة الأساسية لحافة WAN هي أن تكون نقطة الدخول والخروج لحركة مرور WAN عبر MPLS القادمة من والمتجهة إلى بيئة المكتب الفرعي.

· الخدمات (Services): في الشكل السابق يوجد هنا الـ WLC لجميع نقاط الوصول (APs) التي يتصل بها موظفو المؤسسة كما أنها توفر أي خدمات أخرى مرتكزة على الشبكة ومطلوبة لشبكة المؤسسة مثل بروتوكول وقت الشبكة NTP

· النواة (Core): لا يوجد هنا أي وظائف أخرى للـ BYOD فهي تعمل كنقطة التوزيع والتوجيه الرئيسية لحركة بيانات الشبكة والتي تتنقل في بيئة شبكة المؤسسة.

· المكتب الفرعي (Branch office): في الشكل السابق يوفر زوج من الموجهات نقطة الدخول والخروج الرئيسية لجميع حركة بيانات الشبكة القادمة من والمتجهة إلى بيئة المكتب الفرعي. يتم ذلك من قبل جميع المستخدمين الذين يحتاجون إلى الاتصال بالشبكة داخل المكتب الفرعي إما من خلال اتصالات سلكية بمبدلات الوصول (access switches) أو عبر الوصول اللاسلكي إلى نقاط الوصول المؤسسة.