ما الذي تفعله أجهزة الاستشعار؟

جهاز الاستشعار هو جهاز يراقب حركة البيانات على الشبكة ثم يتخذ قراراً بناءً على مجموعة من القواعد لتحديد ما إذا كانت هذه الحركة طبيعية أم مشبوهة بطريقة ما. نظراً لأن هذه الأنظمة تعمل وفقاً لقواعد محددة، فلا يوجد نظام واحد مثالي بنسبة 100%. ومع ذلك، يبقى الهدف هو نفسه: تقليل مخاطر حركة البيانات الخبيثة مع علمنا بأنه لا يمكن القضاء عليها تماماً.

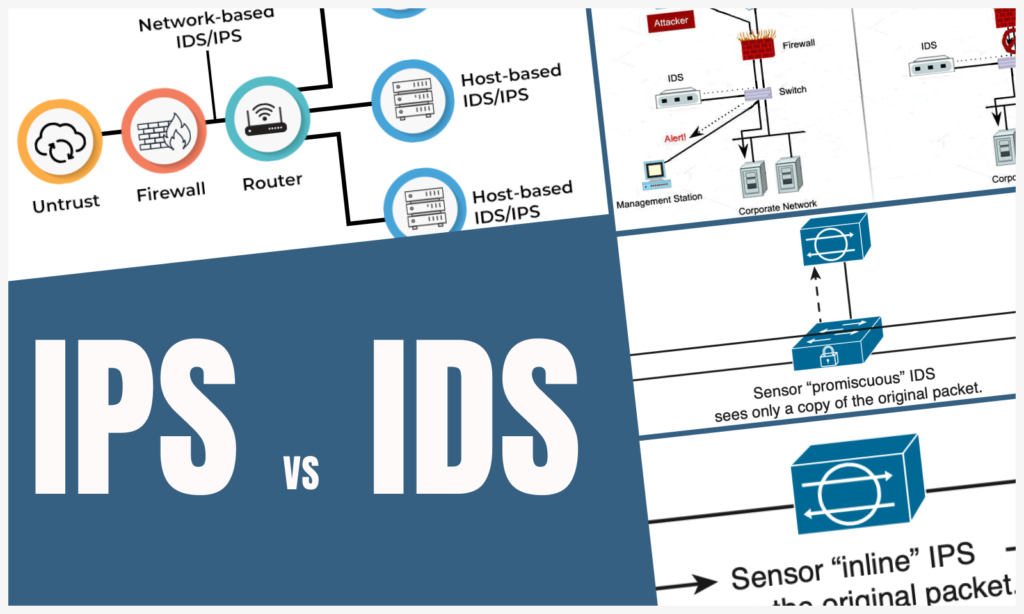

الفرق بين نظام كشف التسلل (IDS) ونظام منع التسلل (IPS)

يمكنك وضع جهاز استشعار في الشبكة لتحليل حركة البيانات بطريقتين، الطريقة الأولى هي وضع الجهاز بشكل متسلسل وعلى نفس مسار حركة البيانات وهذا يعني أن أي حركة بيانات تمر عبر الشبكة ستُجبر على المرور عبر منفذ منطقي أو مادي واحد في جهاز الاستشعار وفيه يتم تحليل حركة البيانات ثم يقوم الجهاز بإعادة توجيهها إلى منفذ منطقي أو مادي آخر إذا استمرت الحزمة في رحلتها نحو وجهتها. أما إذا تم اعتبار حركة البيانات على أنها ضارة فيمكن للجهاز وبناءً على القواعد المحددة لديه أن يقرر عدم إعادة توجيه الحزمة وإسقاطها.

نظراً لأن جهاز الاستشعار متسلسل وعلى نفس مسار حركة البيانات ولأنه يستطيع إسقاط الحزمة ومنع وصولها إلى وجهتها النهائية فإن الجهاز يقوم فعلياً بمنع الهجوم. وهذا هو مفهوم أنظمة منع التسلل (IPS). وعليه فعندما نسمع بـ IPS فيجب على الفور معرفة أن جهاز الاستشعار متسلسل وعلى نفس مسار حركة البيانات مما يجعل من الممكن منع الهجوم من الدخول إلى الشبكة بشكل أكبر.

هناك سلبيّة واحدة في نظام IPS وهو أنه إذا تعطل الجهاز ولم يكن هناك مسار بديل في الشبكة يمكن أن تتأثر الشبكة بأكملها نتيجة لمشكلة حدثت في جهاز الاستشعار. ومع ذلك فإننا نملك الخيار لوضع جهاز الاستشعار على وضع “Fail Open” والذي يعني أنه في حالة تعطل الجهاز سيسمح بمرور جميع حركة البيانات سواء الجيدة منها أو الضارة عبر جهاز الاستشعار ونملك كذلك الخيار “Fail Close” والذي يعني أنه في حالة تعطل الجهاز لن يتم تمرير أي حركة بيانات سواء الجيدة أو الضارّة عبر جهاز الاستشعار. بالإضافة إلى هذه السلبية فإنه يحدث تأخير طفيف أثناء تحليل حركة البيانات ثم إعادة توجيهها عبر IPS المتسلسل.

أما الطريقة الثانية فهي ما يسمى بنظام كشف التسلل (IDS) ولفهم نظام كشف التسلل دعنا نستخدم نفس جهاز الاستشعار السابق، ولكن بدلاً من وضعه بشكل متسلسل وعلى نفس مسار حركة البيانات سنقوم فقط بإرسال نسخ من الحزم التي تمر عبر الشبكة إليه. وعندما تصل الحزم إلى جهاز الاستشعار فيما يسمى بالوضع العشوائي (promiscuous mode) وذلك لأنه على استعداد لاستعراض أي شيء يرسل إليه فإنه لا يزال قادر على تحليل حركة البيانات وتوليد التنبيهات.

ولكن لأن الحزمة الأصلية التي وصل نسخة منها للجهاز غالباً ما تكون في طريقها فعلياً إلى الوجهة فإن جهاز الاستشعار لا يمكنه منع الحزمة الأصلية من مواصلة طريقها إلى وجهتها ولذلك سمي جهاز الاستشعار هذا بنظام كشف التسلل لأنه يكتشف الهجوم ولكنه لا يمنعه.

باختصار، هذا هو الفرق بين نظام منع التسلل (IPS) المتسلسل ونظام كشف التسلل (IDS) الذي يعمل في الوضع العشوائي وغير المتسلسل ولكنه ببساطة يحلل نسخ الحزم التي يتم إرسالها إليه غالباً بواسطة جهاز مبدل تم إعداده ليقوم بإرسالها إليه.

ميزة واحدة لنظام كشف التسلل (IDS) هي أنه لا يسبب أي تأخير للحزمة الأصلية وإذا تعطل نظام كشف التسلل فإن ذلك لا يؤثر على الشبكة لأن نظام كشف التسلل غير متسلسل مع حركة بيانات الشبكة الأساسية إلا أن النتيجة المترتبة على ذلك هي أنه غير قادر على التخفيف من آثار الهجوم بشكل مباشر لأنه لا يملك القدرة على منع (حظر) دخول الحزم الضارة إلى الشبكة.

يوضح الشكل أدناه نظام (IPS) ويظهر أن جهاز الاستشعار متسلسل وعلى نفس مسار حركة البيانات:

يوضح الشكل أدناه نظام (IDS) ويظهر أن جهاز الاستشعار غير متسلسل أنه فقط يتلقى نسخة من الحزم:

في الجدول أدناه مقارنة بينهما:

| IPS | IDS |

الموقع في تدفق البيانات | متسلسل مع حركة بيانات الشبكة فكل حزمة تمر عبر المستشعر تكون في طريقها إلى الشبكة. | غير متسلسل مع حركة بيانات الشبكة إلا أنه يتم إرسال نسخا من الحزم الأصلية للمستشعر |

الوضع أو الاسلوب | الوضع المضمن | الوضع العشوائي |

التأخير | يضيف قدرا بسيطاً من التأخير قبل إعادة التوجيه. | لا يضيف أي تأخير إلى حركة البيانات الأصلية لأنه ليس مضمنا في المسار. |

أثر فشل المستشعر في إعادة توجيه الحزم | إذا فشل المستشعر فقد تتأثر حركة البيانات التي تتدفق عبره وهذا يعتمد على الإعداد “ Fail Open” أو “ Fail Close“ | لا يوجد تأثير سلبي إذا فشل المستشعر |

القدرة على منع حركة البيانات الضارة من الدخول إلى الشبكة | يمكن لها إسقاط الحزمة لأنها مضمنة ويمكنها أيضا طلب المساعدة من جهاز آخر لمنع الحزم المستقبلية. | لا يمكنه إيقاف الحزمة الأصلية. ويمكنه طلب المساعدة من جهاز آخر مضمن قد يمنع الحزم المستقبلية ويستطيع إرسال حزم إعادة تعيين TCP لحجب الاتصالات الضارة ولكن ليس هناك ما يضمن أن هذا سيمنع حزمة الهجوم الأصلية من الوصول إلى وجهتها. |

القدرة على التعديل | نظرا لأنه مضمن في نفس المسار فيمكنه تعديل حركة البيانات المضمنة وذلك استناداً إلى مجموعة من القواعد. | نظرا لأنه لا يرى الحزمة الأصلية، فلا يمكنه التعديل على أي حركة بيانات مضمنة أصلية. |

منصات استشعار IPS/IDS

إن إضافة جهاز استشعار IPS/IDS إلى الشبكة يوفر حمايةً معززة ولكنه أيضاً قد يسبب مشكلة إذا لم يتم وضعه في موضعه الصحيح بين مجالات الحماية المتعددة ولتجاوز هذه المشكلة تقدم شركة Cisco منصات عديدة تمكن من تنفيذ وظائف مستشعر IPS/IDS. تشمل الخيارات ما يلي:

· جهاز IPS مخصص.

· برامج تعمل على جهاز التوجيه.

· وحدة نمطية في جهاز توجيه IOS مثل وحدات AIM-IPS أو NME-IPS

· وحدة على جدار حماية ASA على شكل وحدة AIP لـ IPS

· بطاقة تعمل في مبدل من الطبقة الثالثة مثل سلسلة 6500 Cisco Catalyst

· أجهزة Cisco FirePOWER من سلسلة 8000/7000 والتي تعتبر منصات حماية متكاملة.

· نظام IPS الافتراضي من الجيل التالي (NGIPSv) والخاص بـ VMware والذي يسمح بتفعيل خدمات IPS في بيئات افتراضية

· جدار حماية ASA مع خدمات FirePOWER

True/False Negatives/Positives

بشكل عام نتمنى دائماً الحصول على معلومات دقيقة (أو حقيقية) من نظام الكمبيوتر خصوصاً مع أنظمة (IPS/IDS) والتي تبحث عن حركة البيانات الضارة. وبالتالي فإن المعلومات الواردة وغير الصحيحة أو غير الدقيقة تعتبر معلومات غير مرغوب فيها.

مصطلحات Negatives/Positives

عند العمل مع أنظمة IPS/IDS ستصادف على الأرجح المصطلحات التالية:

· إيجابي مزيف (False positive)

· سلبي مزيف (False negative)

· إيجابي حقيقي (True positive)

· سلبي حقيقي (True negative)

النتيجة الإيجابية المزيفة (False positive) تحدث عندما يقوم المستشعر بإصدار تنبيه حول حركة البيانات بينما تكون حركة البيانات هذه ليست ضارة أو مهمة فيما يتعلق بسلامة الشبكة. من السهل التعرف على النتيجة الإيجابية المزيفة (False positive) لأنه يتم إنشاء التنبيهات وعرضها بسهولة. بينما النتيجة السلبية المزيفة (False negative) تحدث عندما تكون هناك حركة بيانات ضارة على الشبكة ولسبب من الأسباب لم يطلق IPS/IDS أي تنبيه يعني أنه لا يوجد أي مؤشر سلبي مرئي على الأقل من وجهة نظر أنظمة IPS/IDS. وفي حالات النتيجة السلبية المزيفة (False negative)، يجب التأكد والاستفادة من نظام خارجي لتنبيهك بالمشكلة المطروحة مثل رسائل سجل النظام (syslog messages) من أحد أجهزة الشبكة.

إن الإيجابيات الحقيقية (true positive) والسلبيات الحقيقية (true negative) أكثر وضوحاً وأسهل على مهندس الشبكة أن يفهمها. فالإيجابية الحقيقية (true positive) تعني أنه كانت هناك حركة بيانات ضارة وأن المستشعر شاهدها وميزها وأبلغ عنها ولو كان المستشعر عبارة عن IPS فاحتمال كبير أن يكون قد أوقفها أيضاً بناءً على مجموعة القواعد المعمول بها. أما السلبية الحقيقية (true negative) فتعني أنه كانت هناك حركة بيانات عادية وغير ضارة ولم يصدر المستشعر أي نوع من التنبيه وهو سلوك طبيعي للمستشعر فيما يتعلق بحركة البيانات غير الضارة.

تحديد حركة البيانات الضارة على الشبكة

يمكن لأجهزة الاستشعار التعرف على حركة البيانات الضارة بعدة طرق مختلفة فعندما يقوم المستشعر بتحليل حركة البيانات فإنه يبحث عن حركة البيانات الضارة بناءً على القواعد المعمول بها في هذا المستشعر. وهناك عدة طرق مختلفة يمكن جعل أجهزة الاستشعار تستخدمها لتحديد حركة البيانات الضارة بما في ذلك ما يلي:

· IPS/IDS القائم على التوقيع (Signature-based)

· IPS/IDS المستندة إلى السياسة (Policy-based)

· IPS/IDS القائم على الشذوذ (Anomaly-based)

· IPS/IDS المستندة إلى السمعة (Reputation-based)

IPS/IDS القائم على التوقيع (Signature-based):

التوقيع هو مجرد مجموعة من القواعد التي تبحث عن نمط أو خاصية محددة في حزمة واحدة أو مجموعة من الحزم. قد يحتوي المستشعر الجديد على آلاف التواقيع الافتراضية التي توفرها Cisco وبطبيعة الحال لم يتم وضع جميع التواقيع ولكن يمكن لمسؤول الشبكة إضافة التواقيع الجديدة أو تعطيل التواقيع التي يريد أي أنه قادر على التخصيص لتلبية احتياجات الشبكة الحالية التي يعمل فيها المستشعر. تقوم Cisco بإنشاء تواقيع إضافية عند اكتشاف هجمات جديدة وخطيرة، والتي يمكن للمسؤول تنفيذها عن طريق تحديث التواقيع على المستشعر. تعد أنظمة IPS/IDS المعتمدة على التوقيع هي الطريقة الأكثر أهمية والمستخدمة في أجهزة الاستشعار اليوم.

IPS/IDS القائم على السياسة (Policy-based):

يمكن تنفيذ هذا النوع من مطابقة حركة البيانات بناءً على سياسة الأمان الخاصة بالشبكة. فعلى سبيل المثال إذا كانت المؤسسة لديها سياسة أمان تنص على عدم استخدام حركة بيانات Telnet لأسباب أمنية في مناطق معينة من الشبكة فيمكن إنشاء قاعدة مخصصة تنص على أنه إذا تم رؤية حركة بيانات TCP متجهة إلى المنفذ 23 وهو المنفذ الخاص بـ Telnet إلى جهاز في جزء الشبكة الذي لا يُسمح فيه باستخدام Telnet فيمكن حينها لـ IPS إنشاء تنبيه وإيقاف الحزمة أما إذا تم هذا على IDS فيمكنه ببساطة إنشاء تنبيه ولكن لا يمكنه إيقاف الحزمة من تلقاء نفسه.

IPS/IDS القائم على الشذوذ (Anomaly-based):

أحد الأمثلة على IPS/IDS القائمة على الشذوذ هو إنشاء خط أساسي لعدد الطلبات TCP المرسلة والتي يتم إنشاؤها في المتوسط كل دقيقة والتي لا تحصل على استجابة. وللتوضيح إذا قام النظام بإنشاء خط أساس ولنفترض أن خط الأساس هو متوسط 30 جلسة في الدقيقة ثم لاحظ أن الجلسات قد زادت إلى أكثر من 100 جلسة في الدقيقة حينها يتصرف بناءً على ذلك ويصدر تنبيهاً أو يبدأ في رفض الحزم ، تتمتع أجهزة Cisco IPS/IDS بهذه القدرة ويتم استخدامها لتحديد الفيروسات المتنقلة التي قد تنتشر عبر الشبكة.

IPS/IDS القائم على السمعة (Reputation-based):

إذا كان هناك نوع ما من الهجمات العالمية والذي ينتشر عبر شبكات العالم ولكنه لم يصل إلى شبكتنا بعد فقد يكون من الجيد التعرف عليه لأجل تصفية حركة البيانات ومنعه الوصول إلينا. تقوم IPS القائمة على السمعة بجمع المدخلات من الأنظمة في جميع أنحاء العالم وقد تتضمن IPS/IDS المستندة إلى السمعة على أمور متعددة مثل التحذير من مجموعات عناوين IP أو عناوين URL أو مجالات DNS وما إلى ذلك كمؤشرات لمصادر هذه الهجمات وتتم إدارة خدمات الارتباط العالمية هذه بواسطة Cisco كخدمة سحابية.

| المزايا | العيوب |

القائم على التوقيع (Signature-based) | سهل الإعداد وسهل التنفيذ | لا يكتشف الهجمات خارج القواعد وقد نحتاج إلى إيقاف التواقيع التي تتسبب في الإيجابية المزيفة (false positives). يجب تحديث التواقيع بشكل دوري لتظل حديثة وفعالة ضد التهديدات الجديدة. |

القائم على السياسة (Policy-based) | بسيطة وموثوقة وقابلة للتخصيص وتسمح فقط بحركة البيانات القائمة على السياسة المعتمدة فهي تمنع الهجمات غير المعروفة والتي تكون خارج السياسة المسموح بها. | يجب إنشاء السياسة يدويا |

القائم على الشذوذ (Anomaly-based) | خطوط الأساس ذاتية التكوين كما أنها عملية في كشف الديدان على أساس الحالات الشاذة حتى لو لم يتم إنشاء تواقيع محددة لهذا النوع من حركة البيانات. | غير دقيق في الشبكات الكبيرة للغاية فقد يتسبب في رسائل إيجابيات مزيفة (false positives) بناء على تغييرات كبيرة في حركة بيانات الشبكة الصالحة. |

القائم على السمعة (Reputation-based) | يستفيد من الترابط العالمي ويوفر معلومات تستند إلى تجربة الأنظمة الأخرى ونظام الإنذار المبكر. | يتطلب تحديثات دائمة ومستمرة ويتطلب المشاركة في عملية الارتباط. |

ماذا يحدث عندما تكتشف أجهزة الاستشعار حركة بيانات ضارة

استناداً إلى كيفية إعداد المستشعر وما إذا كان IPS أو IDS يمكن للمستشعر تنفيذ الإجراءات الموضحة في الجدول

الاستجابة أو رد فعل | ماذا تعني ؟ |

Deny attacker inline | توقف هذه الاستجابة الحزم من عنوان IP للمصدر المهاجم لمدة زمنية قابلة للإعداد وبعد ذلك يمكن إزالة إجراء الرفض آلياً. )متاح فقط مع IPS) |

Deny connection inline | توقف هذه الاستجابة الحزمة المتسببة في تشغيلها وكذلك الحزم المستقبلية التي تعتبر جزءاً من نفس اتصال TCP. ويمكن للمهاجم فتح جلسة TCP جديدة باستخدام أرقام منافذ مختلفة )متاح فقط مع IPS) |

Deny packet inline | توقف هذه الاستجابة الحزمة المتسببة في تشغيلها فقط )متاح فقط مع IPS) |

Log attacker (source) packets | هذه الاستجابة تقوم بتسجيل الحزم المستقبلية من عنوان IP المصدر للمهاجم. ويتم ذلك عادةً لمدة قصيرة (30 ثانية) بعد التنبيه الأولي. ويتم تخزين ملفات السجل بتنسيق يمكن قراءته بواسطة معظم محللي البروتوكول |

Log victim (destination) packets | هذه الاستجابة تقوم بتسجيل جميع الحزم التي لها عنوان IP يمثل وجهة الضحية أي عنوان الوجهة للحزم التي أدت إلى تشغيل التنبيه |

Log pair (source, destination) packets | هذه الاستجابة تقوم بتسجيل الحزم التي اشتملت على عنوان IP لوجهة الضحية وعنوان IP لمصدر المهاجم ، بحيث تكون الحزمة المحتوية على هذه العناوين هي من أطلق التنبيه. في جوهرها، يقوم الجهاز الاستشعاري بتسجيل الحزم المستقبلية المرسلة بين المهاجم والضحية. |

Produce alert | التنبيه هو الآلية الأساسية التي تستخدمها أنظمة (IDS/IPS) لتحديد وجود حدث ما ، مثل اكتشاف التوقيع لحركة بيانات معروفة وضارة. وهذا هو السلوك الافتراضي لمعظم التواقيع المفعلة على جهاز الاستشعار |

Produce verbose alert | يضمن هذا الخيار نفس سلوك عمل الخيار السابق إلا أنه يتضمن نسخة كاملة من الحزمة التي أدت إلى تشغيل التنبيه. وإذا تم تفعيل كلا الخيارين معاً فسيتم إنشاء تنبيه واحد فقط وسيحتوي على نسخة من الحزمة المُفعلة؛ أي أن هذا الخيار سيحل محل خيار Produce alert عندما يتم تمكينهما معاً. |

Request block connection | بعض أجهزة الاستشعار قادرة على طلب المساعدة في منع حركة بيانات المهاجم على أحد مواقع الشبكة ويسمى الجهاز الذي يتم الاتصال به لتنفيذ عملية المنع اسم جهاز الحجب أو المنع (blocking device)، ويمكن أن يكون جهاز موجه يعمل بنظام IOS ويستخدم لوائح التحكم في الوصول (ACLs) أو جهز مبدل يدعم لوائح التحكم في الوصول في الشبكة الافتراضية المحلية (VACLs) أو جدار حماية من نوع Adaptive Security Appliance (ASA).

عند تشغيل هذا الخيار يطلب جهاز الاستشعار من جهاز الحجب منع الحركة بناءً على عنوان IP المصدر للمهاجم وعنوان IP للضحية والمنافذ المستخدمة في الحزمة التي أدت إلى تشغيل التنبيه.

الفرق بين هذا الخيار والخيار الذي يليه هو أن هذا الخيار يسمح للمهاجم بإرسال حركة مرور على منافذ مختلفة أو عناوين IP مختلفة وبالتالي الاستمرار في إنشاء جلسات جديدة. |

Request block host | يؤدي هذا الإجراء إلى طلب جهاز الاستشعار من أجهزة الحجب أو المنع الواردة سابقاً بتنفيذ إجراءات منع تعتمد على عنوان IP المصدر للمهاجم أو عنوان IP للضحية بغض النظر عن المنافذ المستخدمة في الحزم المستقبلية. |

Request SNMP trap | عند اكتشاف نشاط مشبوه يقوم جهاز الاستشعار بإنشاء رسالة SNMP trap التي يتم إرسالها إلى عنوان الإدارة المُهيّئ لـ SNMP |

Reset TCP connection | هنا يرسل جهاز الاستشعار إعادة تعيين (Proxy TCP Reset) إلى المهاجم وهذه العملية تهدف إلى خداع المهاجم وإقناعه بأن الضحية هو من يقوم بإرسال إعادة التعيين مما يؤدي إلى إيقاف الاتصال من وجهة نظر المهاجم |

التحكم في الإجراءات التي يجب أن تتخذها أجهزة الاستشعار

قديماً ومع تزايد عدد التواقيع كان من الصعب جداً تتبع وإدارة جميع الإجراءات لكل توقيع موجود على جهاز الاستشعار. ولحل هذه المشكلة تم تطوير حل يسمح لجميع أجهزة الاستشعار ـ بعد إصدارها للتنبيه ـ بتقييم مدى خطورة الوضع وفي حال كانت المخاطر عالية بدرجة معينة يُسمح لجهاز الاستشعار باتخاذ الإجراءات المناسبة.

يتم تنفيذ ذلك باستخدام نتائج محسوبة تسمى تصنيف المخاطر (risk rating). بحيث تكون القيمة القصوى لتصنيف المخاطر هي 100. كمهندس مسؤول عن الشبكة يمكن اختيار الإجراء المضاد الذي ستتخذه بناءً على تصنيف درجة الخطورة.

هناك ثلاثة عوامل رئيسية تؤثر على القيمة النهائية لتصنيف المخاطر. الأول هو دقة التوقيع أي مدى احتمالية عدم تشغيل تنبيهات إيجابية زائفة(false positive) ويُعرف هذا التصنيف بـ signature fidelity rating(SFR). يتم إعداد هذه الخاصية كجزء من التوقيع.

المكون الرئيسي الثاني الذي يدخل في حساب تصنيف المخاطر هو تصنيف شدة الهجوم attack severity rating (ASR) للتوقيع الذي أدى إلى التنبيه. ويتم إعداد هذه الخاصية أيضاً كجزء من التوقيع.

المكون الرئيسي الثالث الذي يُستخدم لحساب تصنيف المخاطر يتم تحديده بشكل شخصي من قِبل المهندس المسؤول عن الشبكة وعن جهاز الاستشعار. ويُسمى بتصنيف قيمة الهدف target value rating (TVR) ولتعيينه يلزم تزويد جهاز الاستشعار بعناوين IP أو الشبكات الفرعية الأكثر أهمية وخطورة. وعند اكتشاف هجمات موجهة إلى هذه العناوين يعطي التنبيه أعلى تصنيف للمخاطر فيما لو كان الهجوم متجه إلى جهاز أقل أهمية أي عنوان IP أو شبكة فرعية لا تعتبر بالغة الأهمية.

الـ TVR ليس خاصية لأي توقيع معين بل بالأحرى إجراء عام متاحة في نظام منع التسلل.

تنفيذ الإجراءات بناءً على تصنيف المخاطر

في حين أنه من الممكن تنفيذ إجراءات معينة لكل توقيع على حدة إلا أن الطريقة الأكثر فعالية وقابلية للتطوير تتمثل في تكوين الإجراءات بناءً على تصنيف المخاطر الناتج عن مطابقة التواقيع. على سبيل المثال، يمكنك تحديد إجراءات مضادة صارمة إذا تم إنشاء تصنيف مخاطر 90 أو أعلى. أما بالنسبة لتصنيف المخاطر 50 أو أقل فيمكن الاكتفاء بإعداد نظام إنذار دون تنفيذ إجراءات صارمة مثل منع المهاجم وتخضع جميع هذه العمليات لإدارة المسؤول.

طرق تجاوز أنظمة منع أو كشف التسلل (IPS/IDS)

لدى المهاجم هدف محدد وأكيد أنه لا يريد أن يُوقف أو يُكتشف. ولذلك فقد يحاول التهرب من اكتشاف نشاطه من قبل هذه الأنظمة. يصف الجدول أدناه أساليب التهرب التي قد يحاول استخدامها، وخيارات شركة Cisco لمواجهة هذه التقنيات.

طريقة التهرب من أنظمة IDS/IPS | الوصف | تقنيات Cisco لمواجهتها |

تفتيت حركة البيانات (Traffic fragmentation) | يعتمد المهاجم هنا على تقسيم حركة البيانات الضارة إلى أجزاء متعددة بهدف الإفلات من اكتشاف أنظمة(IPS/IDS) | يعيد جهاز الاستشعار تجميع حركة بيانات الجلسة كاملةً حتى تتمكن أنظمة (IPS/IDS) من رؤية تدفق حركة البيانات الضارة بكاملها |

إحلال البيانات وإدراجها (Traffic substitution & insertion) | يقوم المهاجم باستبدال الحروف في البيانات باستخدام صيغ أخرى بنفس المعنى. على سبيل المثال، يمكن استخدام ترميز Unicode والتي يستطيع الجهاز المستقبل فهمها، ولكنها قد تتلافى اكتشاف الأنظمة لها. | تقنيات تطبيع البيانات وإزالة الغموض بحيث يتم البحث لإيجاد أماكن استخدام ترميز Unicode والتمييز بين الأحرف الكبيرة والصغيرة وكذلك استبدال المسافة بالضغط على tab وغيرها من التقنيات المماثلة |

التلاعب بالبروتوكول (Protocol level misinterpretation) | قد يحاول المهاجم التلاعب ببروتوكول الشبكة بحيث يفسر جهاز الاستشعار معنى هذا البروتوكول بشكل خاطئ تماماً والهدف هو إخفاء الهجوم الجاري من اكتشاف جهاز الاستشعار له | تحليل عمر ترحيل البيانات (TTL) في بروتوكول IP وكذلك توثيق صحة الـ (Checksum) لبروتوكول TCP |

هجمات التوقيت (Timing attacks) | في محاولة لتجنب اكتشاف نشاطه بواسطة توقيع معين مثل “flood signature” والذي يتم تشغيله عند وصول 1000 حزمة في الثانية فيقوم المهاجم بإرسال الحزم بمعدل أقل من ذلك عمداً مثل 900 حزمة في الثانية والهدف من هذا التكتيك هو تجاوز التوقيع من خلال البقاء تحت عتبة الاكتشاف المحددة مسبقاً. | ضبط مدة التقييم مع إمكانية الاعتماد على بيانات من مصادر أخرى لتعزيز الكشف عن المخاطر |

التشفير والأنفاق (Encryption & tunneling) | إذا رأت أنظمة (IPS/IDS) حركة بيانات مشفّرة فقط فهذا يعني ان المهاجم قادر على إنشاء جلسة Secure Sockets Layer (SSL) أو IPsec بينه وبين الضحية ومن ثم إرسال البيانات عبر تلك الشبكة الافتراضية الخاصة (VPN) | إذا كانت حركة البيانات التي تمر عبر جهاز الاستشعار مشفرة فلا يمكن لنظام IPS القديم من سيسكو فحص البيانات المشفرة. أما بالنسبة لأنفاق التغليف (GRE) فإن إمكانية الفحص متوفرة إذا لم تكن البيانات مشفرة.

من أحدث إصدار لـ Sourcefire والخاصة بـ NGIPS يمكن فك تشفير حركة البيانات وفحصها. |

استنفاد الموارد (Resource exhaustion) | إذا تم توليد آلاف التنبيهات كهجمات إلهائية فقد يحاول المهاجم ببساطة إخفاء أو تمويه الهجوم المحدد الذي يطمح لنجاحه. فاستنزاف الموارد الناتج عن هذه الهجمات قد يرهق جهاز الاستشعار ويُثقل كاهل فريق الإدارة المسؤول عن مراجعة حجم كبير من الأحداث. |

تلخيص الأحداث بشكل آلي وقابل للإعداد مثال على ذلك لو كان هناك مهاجم يتحكم بـ 20 ألف جهاز ويستخدمها لشن هجوم موحد. فبدلاً من إغراق مشرفي الأمن بآلاف التنبيهات الفردية سيقوم جهاز الاستشعار بتلخيص الموقف على النحو التالي: · عرض عدد قليل من التنبيهات الفردية كأمثلة. · تقديم ملخصات دورية تشير إلى استمرار الهجوم وعدد تكراره خلال الفترة الزمنية الماضية (بآلاف المرات). |

إدارة التواقيع

أكثر الطرق فاعلية لتحديد حركة البيانات الضارة في أنظمة (IPS/IDS) من Cisco هي من خلال مطابقة التواقيع. نستعرض هنا كيفية معالجة وإدارة التواقيع لتلبية متطلبات شبكة معينة.

يعتبر التعامل مع التواقيع إحدى المهام التي ستقوم بها أثناء ترقية وتنفيذ وصيانة ومراقبة جهاز الاستشعار (أو موجه IOS يعمل بتقنية IPS). تنظم Cisco تواقيعها في مجموعات لها خصائص متشابهة. ولكل مجموعة من هذه المجموعات يتم استخدام محرك توقيع صغير لإدارة مجموعة التواقيع تلك. عندما تمر حزمة بيانات عبر جهاز الاستشعار تتم مقارنة جميع التواقيع الموجودة في مجموعة أو محرك توقيع صغير محدد بالحزمة في وقت واحد بحثاً عن مطابقات. إذا قمت بتعديل توقيع ما فإن محرك التوقيع المسؤول عن ذلك التوقيع يتولى تحديث وتنفيذ التغييرات تلقائياً. يوجد العديد من محركات التواقيع الصغيرة بل أيضاً يوجد داخل محرك التوقيع نفسه تقسيمات فرعية لتنظيم التواقيع. يصف الجدول أدناه بعض هذه المحركات.

Signature Micro-Engine | التواقيع في هذه المجموعة |

Atomic | التواقيع التي تكتشف النشاط المشبوه بناءً على حزمة بيانات واحدة فقط على عكس التواقيع التي تتطلب تحليل عدة حزم بيانات متسلسلة |

Service | تواقيع تبحث عن سلوك مشبوه في البرامج وتطبيقات الإنترنت بغض النظر عن نظام التشغيل المستخدم سواء كان Windows أو Mac أو Linux. |

String or Multistring | يوفر هذا الحل إمكانية البحث عن أنماط مشبوهة بطرق مختلفة ويمكن اكتشافه من خلال فحص حزمة بيانات واحدة أو سلسلة متصلة من الحزم (مثل جلسة اتصال كاملة) |

غير ما سبق | تواقيع إضافية لا تندرج بشكل محدد في أي من الفئات السابقة |

لاحظ أن هذه ليست سوى مجموعة فرعية من المحركات الصغيرة عُرضت لتوضيح المفهوم.

مستويات توقيع أو شدة الهجوم

تُعدّ شدة الهجوم attack severity rating (ASR) واحدة من خصائص كل توقيع وهو تقييم يتراوح بين 0 و 100 (وفقاً لرأي منشئ التوقيع). وبدلاً من الاضطرار إلى تعيين قيمة رقمية لشدة الهجوم تطالبنا واجهة النظام للـ (IPS/IDS) باختيار واحد من أربعة مستويات. وتكون هذه الخيارات الأربعة كما يلي:

· معلوماتي (Informational)

· منخفض (Low)

· متوسط (Medium)

· مرتفع (High)

كلما زادت شدة الهجوم زاد الرقم العام الذي يدخل في حساب تقييم المخاطر

الخاصية الأخرى التي تعد جزءاً من التوقيع وتشكل نسبة كبيرة من حساب تقييم المخاطر الإجمالي هي تصنيف دقة التوقيع signature fidelity rating(SFR) وهي قيمة رقمية تتراوح بين 0 و 100 يحددها الشخص الذي أنشأ التوقيع ويُمكن للمسؤول تعديل كل من SFR و ASR بغض النظر عن القيمة الأولية الافتراضية.

مراقبة وإدارة الإنذارات والتنبيهات

تستطيع أجهزة استشعار Cisco تحديد نطاق واسع من الهجمات ويعد إدراك حدوث الهجمات جزءاً كبيراً من مهام IPS/IDS ونستعرض هنا الخيارات المتاحة للتعامل مع الإنذارات والتنبيهات التي يولدها جهاز IDS/IPS.

توليد وتوجيه الإنذارات:

· عندما يولد جهاز الاستشعار تنبيهات يتم ارسالها في لحظياً إلى نظام مراقبة يمكنه عرض المعلومات بتنسيقات رمزية بألوان ذات معنى.

· يمكن أيضاً الانتقال إلى قاعدة بيانات التنبيهات المخزنة واستخراجها وتحليلها بهذه الطريقة.

بروتوكولات إيصال التنبيهات:

تستخدم ثلاثة بروتوكولات رئيسية في إيصال التنبيهات:

· Security Device Event Exchange (SDEE): يُستخدم للتسليم الفوري للتنبيهات وهو الطريقة الأكثر أماناً لنقلها ويمكن إرسالها إلى تطبيق يعمل على خادم. مثال على ذلك البرنامج الذي يُسمى IPS Manager Express (IME) والذي يمكن تشغيله على محطة عمل ويكون نقطة مركزية لعرض الأحداث ويمكنه دعم ما يصل إلى 10 أجهزة استشعار في وقت واحد.

· syslog: تستخدم للتنبيهات غير الحرجة وتتوافق مع معظم برامج إدارة الأحداث الشائعة.

· SNMP: يُستخدم لإدارة أجهزة الشبكة ويمكن أيضاً استخدامه لنقل التنبيهات الأساسية.

أدوات إدارة التنبيهات:

· يمكنك استخدام طريقة واحدة أو كل هذه الطرق لنقل التنبيهات من جهاز الاستشعار وإرسالها إلى الجهاز الذي تختاره لعرض ما يحدث في من التنبيهات.

· يمكن أيضاً استخدام لوحات تحكم إدارية أخرى مثل Cisco Security Manager (CSM) ، ويمكنها دعم عدد أكبر من أجهزة الاستشعار المتزامنة.

· يعتبر ربط حوالي 25 جهاز استشعار بجهاز إدارة واحد هو الحد المعقول تقريباً.

تقنية ذكاء وتحليلات الأمان

من المنطقي أنه كلما زاد عمل المهندس على شبكة معينة كلما ازدادت معرفته بسلوكها وينطبق هذا أيضًا على جهاز استشعار أنظمة (IPS/IDS) فيمكن لجهاز الاستشعار متعدد المنافذ أن يعمل في العديد من أجزاء الشبكة المختلفة في وقت واحد وكلما زاد وضوح الرؤية لديه في تلك المناطق من الشبكة كلما زادت المعلومات الاستخبارية أو المعلومات التي سيزودنا بها حول ما يحدث وزادت قدرته على تحديد أنماط السلوك الأساسية لتلك الأجزاء من الشبكة.

إذا كان لديك أجهزة استشعار متعددة في بيئة المؤسسة فيمكن ربط جميع الأحداث على محطة الإدارة للحصول على صورة أفضل وأعم عما يحدث ومن أين تحدث الهجمات. وباختصار كلما زاد عدد أجهزة الاستشعار التي تقوم بالإبلاغ كلما كانت المعلومات عن الهجمات وأنماط الشبكة بشكل أكثر دقة وتفصيل.

وإذا تقدمنا خطوة أخرى للأمام وأشركنا منظمات وجهات متعددة تقوم جميعها بالإبلاغ عن التهديدات الموجودة على الشبكات العالمية مثل الإنترنت واستطعنا ربط هذه الأحداث فيمكننا حينها استخدام تلك المعلومات للدفاع عن شبكتنا ضد هجوم لم يصل إلينا بعد.

تقدم سيسكو خدمة عمليات استخبارات الأمان Security Intelligence Operations (SIO) والتي تسهل الوصول لمعلومات التهديدات العالمية والخدمات القائمة على السمعة والتحليلات المتطورة وذلك خدمةً لأجهزة الأمان من سيسكو لحماية الشبكات التي تخدمها بشكل أفضل.

أفضل ممارسات أنظمة (IPS/IDS)

إليك بعض أفضل الممارسات الموصى بها:

1. حماية التطبيقات والبيانات الحساسة:

· قم بتطبيق أنظمة (IPS/IDS) لتحليل حركة البيانات المتجهة إلى الخوادم والأنظمة الأساسية الأخرى أو “الممتلكات الثمينة” للمؤسسة.

· هذا سيساعدك على اكتشاف وحظر الهجمات التي تستهدف الأصول الأكثر أهمية لعملك.

2. ضع في الاعتبار تكلفة وموارد التنفيذ:

· إذا لم يكن بالإمكان تحمل تكلفة أجهزة مخصصة فيمكن استخدم برامج IPS/IDS القائمة على أنظمة IOS.

· يوفر تخصيص أجهزة معينة أفضل أداء مقارنة بالبرامج

3. استفد من تبادل المعلومات العالمي:

· استفد من ميزة المشاركة العالمية لتحسين المقاومة للهجمات التي قد تستهدف مؤسستك.

· تمكن المشاركة الداخلية عبر جميع أجهزة الاستشعار الخاصة من الحصول على أفضل رؤية ممكنة على محاولات اختراق الشبكة.

4. اتبع نهجاً يعتمد على المخاطر:

· استخدم نهجاً يعتمد على المخاطر بحيث يتم تنفيذ إجراءات مضادة بناءً على تقييم مخاطر محسوب بدلاً من تعيين إجراءات مضادة يدوية لتواقيع فردية.

· هذا النهج أكثر فعالية لأنه يركز على التهديدات الأكثر خطورة.

5. حافظ على تحديث التواقيع:

· استخدم تحديثات التواقيع التلقائية عندما يكون ذلك ممكناً بدلاً من التثبيت اليدوي للتحديثات.

· سيساعدك هذا في الحفاظ على تحديث التواقيع والقدرة على اكتشاف أحدث التهديدات.

6. راقب النظام بانتظام:

· استمر في ضبط البنية التحتية لأنظمة (IPS/IDS) مع تغير حركة البيانات وأجهزة الشبكة.

· المراقبة المستمرة والتعديل ضروريان لمواكبة التهديدات المتطورة.

حلول الجيل التالي من (IPS/IDS) من سيسكو (NGIPS)

بعد استحواذ سيسكو على شركة Sourcefire أصبحت هناك مجموعة جديدة (NGIPS) متاحة لعملاء سيسكو وتتكون هذه المجموعة من المنتجات والتقنيات التالية:

1. أجهزة سلسلة Cisco FirePOWER 8000/7000:

· توفر هذه الأجهزة أساس منصة حماية التهديدات من سيسكو FirePOWER.

· تجمع بين التركيز السياقي في الوقت اللحظي وكذلك رؤية شاملة لجميع طبقات الشبكة وأتمتة أمنية ذكية.

· سلسلة 8000 عالية الأداء تسمح بتغيير عدد ونوع منافذ الشبكة حسب الحاجة.

· سلسلة 7000 لديها معدل إنتاجية أقل وحجم أصغر وتناسب المؤسسات ذات المتطلبات الأقل والأماكن المحدودة.

· يمكن توسيع الحماية من خلال تراخيص اختيارية لمكافحة البرامج الضارة المتقدمة والتحكم في التطبيقات.

2. Cisco Next-Generation IPS (NGIPSv) الافتراضي لأجهزة VMware:

· يوفر حماية من التهديدات ورؤية شاملة لجميع طبقات الشبكة افتراضياً على أجهزة VMware.

· يمكن توسيع نطاق الحماية أيضاً من خلال تراخيص اختيارية لمكافحة البرامج الضارة المتقدمة والتحكم في التطبيقات.

3. ASA مع خدمات FirePOWER:

· تجمع منصة خدمات ASA مع FirePOWER بين حماية سلسلة Cisco ASA 5500-X و ASA 5585-X المعروفة، مع تقنيات NGIPS و AMP الجديدة.

· تشمل الميزات: NGIPS وعميل Cisco AnyConnect Secure Mobility والتحكم في التطبيقات وتصفية عناوين المواقع ومكافحة البرامج الضارة المتقدمة.

4. مركز إدارة FireSIGHT:

· يتيح إدارة مركزية لأجهزة ASA مع خدمات FirePOWER.

· يوفر تجميع تلقائي لبيانات أمان الشبكة من الأجهزة بما في ذلك معلومات عن المستخدمين والأجهزة والمخاطر والتهديدات.